Acceso a la base de datos

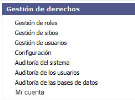

Desde la consola de administración Sage XRT Common Services, puede definir el tipo de gestión de los derechos de acceso de los usuarios a las aplicaciones Sage XRT.

Los permisos pueden asignarse de dos formas diferentes:

- Si desea aplicar una gestión simple de los derechos de acceso a las aplicaciones, en la que solo intervendrá un único administrador de seguridad, seleccione [Los derechos de acceso los concede un administrador de seguridad].

- Si desea aplicar una gestión de los derechos de acceso a las aplicaciones en la que cualquier operación que realice un administrador de seguridad tenga que validarla un segundo administrador de seguridad, seleccione [Los derechos de acceso los concede un administrador de seguridad de nivel 1 y los valida un administrador de seguridad de nivel 2].

Según el tipo de autenticación utilizado por el DBA para conectarse al servidor de bases de datos, seleccione una de las siguientes opciones:

- Utilizar seguridad integrada de Windows: el DBA se autentica por su cuenta de Active Directory (recomendado).

- Utilizar un nombre de usuario y una contraseña: el usuario se autentica mediante un nombre de usuario y una contraseña.

Definición de una política de seguridad vía Sage XRT Common Services

Además de las distintas funcionalidades que propone, la gestión de las identidades y de los accesos debe proporcionar la prueba de su correcto funcionamiento.

Estas pruebas deberán enviarse, cuando así se solicite, a un auditor en forma de traza escrita para archivarlas.

Las pruebas proporcionadas deben abarcar los ámbitos que, por lo general, cubren las auditorías, entre otros:

- Actividad de los administradores:

- Crear usuarios

- Eliminar usuarios

- Cambiar la contraseña de un usuario

- Cambiar la estrategia de gestión de las contraseñas

- Cambiar la configuración del acceso al directorio LDAP

- Conceder acceso a una función o a un producto

- Denegar el acceso a una función o a un producto

- Actividad de los usuarios finales:

- Conexión de un usuario (login)

- Desconexión de un usuario (logoff)

- Mensajes específicos de la aplicación

- Pruebas de conformidad con la política de seguridad:

- Cuenta de usuario bloqueada tras N intentos fallidos de conexión.

En la tabla Auditoría de usuarios se describen las acciones realizadas por los usuarios.

En la tabla Auditoría del sistema se describen todas las acciones ejecutadas en un instante T por cada usuario.

Informes de seguridad

La consola de administración Sage XRT Common Services permite editar un informe en el que se detallan las funcionalidades permitidas o no permitidas para cada perfil, en cada una de las aplicaciones de la plataforma.

Cumplimiento de la Ley Sarbanes Oxley

La Ley Sarbanes Oxley obliga a definir normas de seguridad de acceso a las aplicaciones.

En este apartado se repasan varios temas importantes asociados a la seguridad de acceso y al uso de las aplicaciones Sage XRT para un usuario común.

En las aplicaciones Sage XRT, la gestión de las contraseñas cumple las normas de la Ley Sarbanes-Oxley.

| Instrucción de seguridad | Sage XRT Advanced | Sage XRT Treasury | Sage XRT Comm/Sign | Sage XRT Business Exchange (cliente pesado) | Sage XRT Business Exchange (módulo Web) |

|---|---|---|---|---|---|

| El sistema debe gestionar los perfiles. |

|

|

|

|

|

| La contraseña es obligatoria. |

|

|

|

|

|

| Al crear la cuenta, se proporciona una contraseña estándar a todos o a un grupo. |

|

|

|

|

|

| Al conectarse por primera vez, se pedirá el cambio de contraseña. |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

| La contraseña debe tener seis caracteres como mínimo, entre los cuales habrá una mayúscula y una cifra. |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

| La contraseña debe cambiarse cada 42 días. |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

| El sistema guarda el registro de las contraseñas (historial). Las cuatro últimas no pueden volverse a utilizar. |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

| La contraseña no puede guardarse para que no se solicite más en posteriores conexiones. |

|

|

|||

| Si la contraseña se introduce tres veces de forma errónea, esta se bloqueará. Volverá a activarse pasados 10 minutos. |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

| La cuenta no se bloqueará si no se utiliza durante varios días. |

|

|

|

|

|

| La sesión se bloqueará transcurridos 10 minutos de inactividad. |

|

|

|

|

tiempo configurable |

| Las reglas de seguridad no pueden modificarse desde el puesto de trabajo del usuario. |

|

|

|

|

|

| Los accesos a la aplicación deben quedar registrados en el log. |

|

|

|

|

|

| Para los contratos que no sean de duración indefinida, es obligatorio introducir una fecha final de validez, que coincidirá con la fecha final del contrato. |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |

se puede configurar |